Etichal hacking adalah keterampilan yang digunakan oleh seorang etichal hacker dengan tujuan yang etis dan legal. Praktik ini umumnya digunakan dalam kegiatan evaluasi berupa simulasi serangan, seperti penetration testing atau uji penetrasi. Tujuannya adalah menemukan kelemahan pada aspek keamanan sistem, aplikasi, atau jaringan. Sehingga kelemahan tersebut dapat segera diperbaiki sebelum dimanfaatkan atau dijadikan target serangan oleh pihak lain, seperti hacker.

Contents

Ethical Hacking dan Penetration Testing

Ethical hacking merupakan komponen yang tidak bisa dipisahkan dari penetration testing. Berbeda dari ilegal hacking, ethical hacking dilakukan atas persetujuan pemilik sistem dengan tujuan meningkatkan keamanan siber. Dalam penetration testing, praktik ethical hacking menjadi instrumen penting bagi para profesional di bidang keamanan siber.

Dalam implementasinya, ethical hacker menggunakan teknik dan alat yang serupa dengan yang digunakan para peretas pada umumnya (konvensional hacker). Namun, mereka bekerja dalam batasan hukum dan etika yang sangat ketat.

Ethical Hacker vs Konvensional Hacker

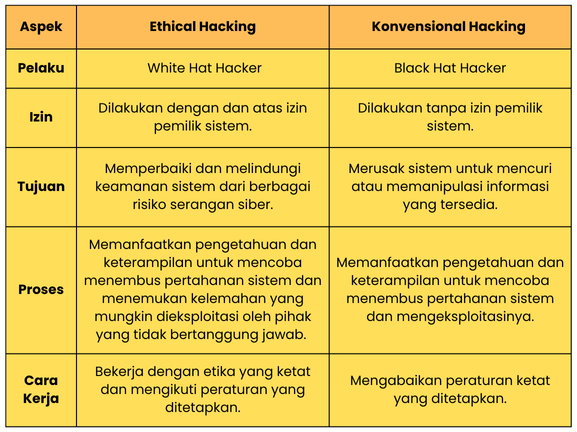

Perbedaan utama antara Ethical Hacker (White Hat Hacker) dan Konvensional Hacker (Black Hat Hacker) terletak pada tujuannya. Untuk membedakannya, berikut beberapa aspek yang membedakan keduanya.

Ethical hacker melakukan hacking berdasarkan izin pemiliknya dengan tujuan melindungi sistem dari serangan dan eksploitasi pihak yang tidak bertanggungjawab. Praktik ini dikenal dilakukan oleh white hat hacker dengan mengacu pada etika yang ketat dan peraturan yang berlaku.

Sedangkan konvensional hacker melakukan hacking tanpa izin dengan tujuan eksploitasi seperti merusak, mencuri, bahkan memanipulasi informasi. Para hacker ini melakukan hacking dengan mengabaikan peraturan yang berlaku.

Aspek Penting dalam Penetration Testing

Penetration testing atau pentesting adalah proses pengujian terhadap keamanan sistem melalui simulasi serangan yang mungkin dilakukan oleh penyerang dari luar atau dalam perusahaan. Tujuan utamanya adalah mengidentifikasi celah keamanan yang dapat dieksploitasi oleh pihak tak berkepentingan untuk mendapatkan akses tidak sah ke sistem atau informasi rahasia. Dengan demikian, perusahaan dapat menentukan langkah yang tepat untuk memperbaiki dan meningkatkan keamanan secara menyeluruh.

Simulasi serangan dilakukan dengan berbagai metode, baik uji penetrasi secara internal maupun eksternal. Hasil uji tersebut perlu diolah dan dianalisis untuk memberikan laporan menyeluruh yang mencakup kelemahan dan potensi risiko keamanan yang dihadapi oleh perusahaan.

Berikut adalah aspek-aspek penting yang perlu diperhatikan dalam pelaksanaan penetration testing.

Legalitas

Penetration testing harus dilakukan berdasarkan izin tertulis dari pemilik sistem atau website yang akan diuji. Melakukan uji tanpa izin dapat dianggap sebagai tindakan ilegal dan menimbulkan masalah hukum bagi pihak yang melakukannya.

Tipe penetration testing

Penetration testing terdiri dari 3 jenis, yaitu:

- Black-box testing (Tanpa informasi sebelumnya tentang sistem yang akan diuji)

- White-box testing (Dengan informasi rinci tentang sistem yang akan diuji)

- Grey-box testing (Kombinasi black-box dan white-box testing).

Pentester dapat melakukan uji berdasarkan kondisi dan kebutuhan dari pemilik sistem atau website.

Siklus penetration testing

Penetration testing sebaiknya dilakukan secara berkala, karena ancaman keamanan berkembang dari waktu ke waktu. Dengan melakukan pengujian berkala, perusahaan dapat tetap mengidentifikasi dan mengatasi celah keamanan yang baru muncul.

Komprehensif dan mendalam

Penetration testing harus dilakukan secara komprehensif dan mendalam agar setiap potensi celah keamanan dapat diidentifikasi secara menyeluruh. Proses ini tidak hanya berfokus pada kerentanan teknis saja, namun juga melibatkan aspek social engineering dan human error yang dapat dieksploitasi oleh penyerang.

Tahapan Penetration Testing

- Perencanaan (Planning)

- Pengumpulan Informasi (Information Gathering)

- Pendeteksian Kerentanan (Vulnerability Scanning)

- Eksploitasi (Exploitation)

- Pengujian Aplikasi Web (Web Application Testing)

- Pengujian Jaringan (Network Testing)

- Eskalasi Hak Akses (Privilege Escalation)

- Pelaporan dan Evaluasi (Reporting and Evaluation)

Konsultasikan kebutuhan Penetration Testing anda bersama Madhava Technology. Kunjungi website kami atau konsultasi sekarang!